ארגונים רבים אוגרים ועושים שימוש במידע רגיש כחלק מהפעילות היומיומית הקשורה לפעילותם .

הנתונים עשויים להכיל מידע פיננסי, מספרי כרטיסי אשראי, תיקים רפואיים , מספרי זהות וביטוח לאומי של לקוחותיה.

הגנה על נתונים רגישים אלה היא נחלת הכלל בין אם מדובר במוסדות פיננסים , בריאות , ביטוח או כל ענף אחר שעושה שימוש במאגרי מידע.

להפחתת הסיכון של דליפת המידע , הארגון מבקש למנוע מעובדיו לשתף את המידע הרגיש בצורה לא הולמת עם אנשים שלא צריכים לקבל אותם.

מה הם הכלים שמיקרוסופט מעמידה ללקוחותיה במטרה להמנע ככל האפשר מדליפת מידע שכזו ?

החלת מדיניות Data Loss Prevention(DLP) היא אחת מן הדרכים לעשות זאת .

בעזרת מדיניות DLP, ניתן לזהות, לפקח ולהגן אוטומטית על פריטים רגישים בין אם הנם:

- שירותי מיקרוסופט כ Teams, Exchange, OneDrive , SharePoint

- אפליקציות האופיס כמו Word, Excel, PowerPoint

- Windows 10 endpoint

- אפליקציות צד שלישי שאינן Windows Cloud App

- On-premise SharePoint וקבצים משותפים מקומיים

Data Loss Prevention הוא רק אחד מכלי התאימות של Microsoft 365 שבהם ניתן להשתמש בכדי לסייע בהגנה על הפריטים הרגישים בארגון , בין אם מקומם בשרת או בתחנת העבודה ובין אם נשלחו מחוצה לו .

DLP ניתן ליישום במסגרת Azure Information Protection – פתרון מבוסס ענן המאפשר לארגונים לגלות, לסווג ולהגן על מסמכים ודוא"ל על ידי החלת תוויות על תוכן רגיש .

מדיניות Microsoft 365 DLP מאפשרת מעקב אחר הפעילויות שמשתמשים מבצעים בפריטים רגישים ומיישמת פעולות הגנה כמו למשל , כאשר משתמש מנסה לבצע פעולה אסורה, כמו העתקת פריט רגיש למיקום שאינו מאושר או מבקש לשתף מידע רפואי בדוא"ל .

DLP יכול לספק בין השאר:

- התראה Pop-up למשתמש המזהירה אותו כי יתכן שהוא מנסה לשתף פריט רגיש באופן בלתי הולם

- חסימת ניסיון שיתוף המידע.

- העברת המידע הרגיש למקום מאובטח.

- הצפנת מידע רגיש בשיחות ועידה .

איך עושים זאת נכון ?

ניתן להצביע על שלשה שלבים עיקריים בהחלת המידינות .

- תכנון

- הכנה

- פריסה

תכנון :

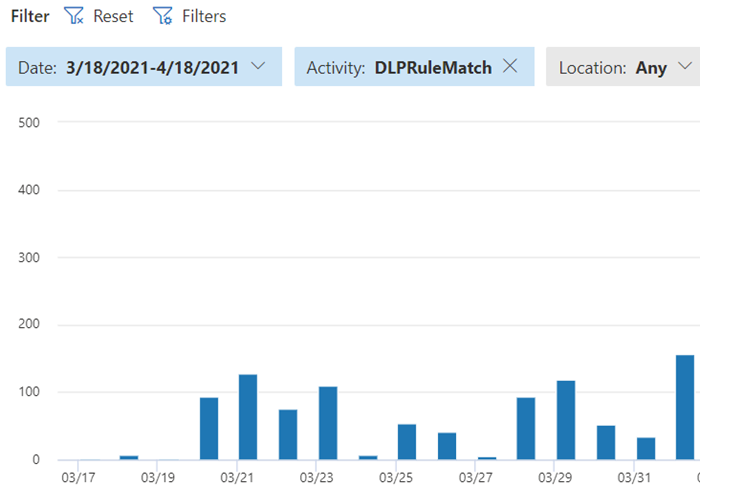

כל הפעילויות המנוטרות בעת החלת המדיניות נרשמות כברירת המחדל ליומן הביקורת Microsoft 365 Audit log ומנותבות Activity explorer. כאשר משתמש מבצע פעולה העונה על הקריטריונים של מדיניות DLP, והוגדרת לה התראות, DLP מספק אותן בלוח המחוונים DLP alert management dashboard .

אימוץ DLP עשוי לדרוש שינוי בתהליכים העסקיים של הארגון לצד שינוי תרבותי עבור המשתמשים. אולם, בעזרת תכנון, בדיקה והתאמה נכונים, מדיניות DLP תגן על הפריטים הרגישים תוך צמצום כל הפרעות אפשריות לתהליך העסקי.

אפשר לראות זאת מכמה היבטים טכנולוגי , עסקי , תרבותי .

בהיבט הטכנולוגי , המדיניות יכולה לפקח ולהגן על הנתונים בזמן סטטי, בעת שימוש ובעת בתנועה בין שירותי Microsoft 365, התקני Windows 10, שיתופי קבצים מקומיים ו- SharePoint מקומי. ישנן השלכות תכנוניות על המיקומים השונים, סוג הנתונים הדורשים פיקוח והגנה, והפעולות שיש לנקוט כאשר מתרחשת התאמת מדיניות.

בהיבט העסקי , כאשר מתכננים מדיניות DLP, יש לזהות את התהליכים העסקיים הנוגעים בפריטים הרגישים של הארגון. בעלי התהליכים העסקיים יכולים לסייע לזהות ולאפיין התנהגות מתאימה שניתן לאפשר וכזו שיש להגן עליה. יש לתכנן את המדיניות ולהעריך את ההשפעה שלהן על הארגון לפני יישומם .

בהיבט של תרבות ארגונית , יישום מוצלח של DLP תלוי במידה רבה בהכשרת המשתמשים וההתאקלמות שלהם בשיטות מניעת אובדן נתונים. זאת ועוד , מכיוון שהמשתמשים מעורבים מאוד, יש להקפיד לתכנן גם עבורם הכשרה. מומלץ להשתמש באסטרטגיות ובטיפים כדי להעלות את המודעות בקרב המשתמשים לפני אכיפתה בפועל.

הכנה :

כאמור , ניתן להחיל מדיניות DLP על נתונים סטטיים , נתונים בשימוש ונתונים בתנועה במיקומים, כגון:

- Exchange Online email

- SharePoint Online sites

- OneDrive accounts

- Teams chat and channel messages

- Microsoft Cloud App Security

- Windows 10 devices

- On-premises repositories

לכל אחד דרישות מוקדמות שונות. ניתן להגדיר פריטים רגישים במקומות מסוימים, כמו Exchange Online, ולהגדיר את את המדיניות החלה עליהם.

אחרים, כגון מאגרי קבצים מקומיים דורשים פריסה של סריקה באמצעות Azure Information Protection (AIP) scanner .

פריסה :

מומלץ להחיל את המדיניות במצב בדיקה לפני שמעלים אותה לאוויר .

ניתן לבדוק את השפעתה בעומסי עבודה משתנים , לקבל ולנתח את כל התוצאות מהפעלת המדיניות.

במצב בדיקה, ניתן לעקוב אחר תוצאות המדיניות בעומסים שונים , ולהתאים אותה כך שתעמוד ביעדי הבקרה תוך הבטחת שאינם משפיעים לרעה או שלא במתכוון על תהליכי העבודה והתפוקה של משתמשים.

להלן כמה דוגמאות לדברים הניתנים לכוונן:

- התאמת המיקומים והאנשים/המקומות הנמצאים בתוך או מחוץ לתחום

- התאמת התנאים והחריגים המשמשים לקביעה מידע רגיש והפעולה הנדרשת לגביו.

- הגדרת מהו מידע רגיש

- הפעולות הנדרשות

- רמת ההגבלות

- הוספת פקדים חדשים

- הוספת אפליקציות מוגבלות חדשות

- הוספת אתרים מוגבילם חדשים

לאחר שנמצא כי המדיניות עומדת בכל המטרות שלה, ניתן להפעילה, לעקוב אחר תוצאות יישומה ולשנותה על פי הצורך. באופן כללי, המדיניות נכנסת לתוקף כשעה לאחר הפעלתה.

יצירה וניהול מדיניות בDLP במספר צעדים :

ניתן ליצור ולנהל מדיניות בדף Data loss prevention במרכז התאימות Microsoft 365 Compliance center .

תחילה , נגדיר על מה ברצוננו לעקוב

נבחר תבנית מוגדרות מראש מאוסף תבניות (פיננסיות, בריאות וכדומה) או ניצור מדיניות מותאמת אישית

אחר כך , נבחר את סביבת העבודה שבה ניצור את המדיניות : Exchange , SharePoint ,OneDrive , Teams, Windows 10 device , Microsoft Cloud App Security, On-premises

בהמשך , נבחר את התנאים שיחילו את המידניות על הפריט . גם במקרה זה ניתן להשתמש בתנאים שהוגדרו מראש או ליצור תנאים מותאמים אישית .

נבחר את הפעולה שתתבצע כתגובה להפרת המדיניות .

להלן מספר דוגמאות :

- SharePoint/Exchange/OneDrive חסימת גישה לאנשים הנמצאים מחוץ לארגון – נציג למשתמש טיפ כי הוא נוקט בפעולה האסורה על פי מדיניות ה DLP

- Teams Chat and Channel חסימת שיתוף מידע רגיש בצ'ט או בערוץ

- Windows 10 Devices מניעת או הגבלה של העתקת מידע להתקן נשלף כמו USB

- Office Apps הקפצת הודעת למשתמש על הפרה של המדיניות .

- On-premises file shares העברה של קבצים רגישים ממיקומם אל ספריה מאובטחת .

לאחר יצירת מדיניות DLP במרכז התאימות Compliance center, מתבצע סנכרון עם מקורות התוכן השונים, ובכללם:

- Exchange Online, and from there to Outlook on the web and Outlook.

- OneDrive for Business sites.

- SharePoint Online sites.

- Office desktop programs (Excel, PowerPoint, and Word).

- Microsoft Teams channels and chat messages.

- Windows 10 Devices

אחרי שהסנכרון מתבצע המערכת מספקת מידע על תוצאות החלת המדיניות.

DLP מדווחת על כמות עצומה של מידע ובכללם ממעקב, התאמות מדיניות ופעולות ופעולות משתמש.

המידע מתקבל בתיבת הדואר של האדמין או בלוח המחוונים של מרכז התאימות DLP alert management dashboard

לשונית זו תאפשר בדיקה של כל פעילות הקשורה לתוכן המכיל מידע רגיש או הוחלו עליו תוויות .

למד עוד על יצירה וניהול מדיניות DLP בסביבות השונות :

Microsoft 365 Endpoint data loss prevention

Data loss prevention policy in Microsoft Teams

Microsoft 365 data loss prevention on-premises scanner