היקף העובדים המרוחקים גדל במהירות במהלך החודשיים-שלושה האחרונים, צוותי ה- IT בחברות רבות מנסים להבין כיצד התשתיות והטכנולוגיות שלהם יוכלו להתמודד עם הגידול בחיבורים מרוחקים. חברות רבות נאלצו לשדרג ולשפר את יכולותיהן כדי לאפשר לעובדיהן המרוחקים גישה למערכות ויישומים.

במאמר זה נסקור את האתגרים שיש בהתחברות מרחוק לסביבה מקומית, מה המשמעויות של אתגרים אלו בסביבות ענן, וכיצד הענן מאפשר לנו להתמודד עם אתגרים אלו.

עבודה בסביבות מקומיות (On Premises)

חברות שלא היו יכולות לבצע שינויים במהירות מספיק כדי להגדיל את הקיבולת של עובדים מרוחקים עשויות להסתמך על גישה מרחוק באמצעות פרוטוקול שולחן העבודה המרוחק (RDP), המאפשר לעובדים לגשת ישירות לתחנות עבודה ומערכות.

למרות ששירותי שולחן עבודה מרוחק (RDS) יכולים להיות דרך מהירה לאפשר גישה מרחוק לעובדים, קיימים מספר אתגרי אבטחה שיש לקחת בחשבון לפני שמשתמשים בRDP כפתרון לגישה מרחוק.

אחד האתגרים הללו הוא שתוקפים אשר סורקים את האינטרנט באפן מתמיד מנסים למצוא שרתים עם גישת RDP מאופשרת, על מנת לנסות לנצל את החולשות בפרוטוקול RDP, ובכך לפגוע בארגונים במגוון דרכים כגון גניבת מידע, השבתת מערכות או סחיטת כופר.

אתגרי אבטחה לשולחן עבודה מרוחק:

- חשיפה ישירה של שרתים באינטרנט הציבורי (לדוגמא פורט 3389 שפתוח לכלל העולם).

- כיצד מתקנים נזקים ומעדכנים עדכוני אבטחה במערכות שנפגעו בארגון?

- תנועה רוחבית ברשת הארגונית לאחר החדירה הראשונית – ייתכן ושרת אחד בארגון חשוף לעולם ויתר השרתים מוקשחים, אך בניצול אותו שרת התוקף עשוי להגיע לשרתים נוספים בארגון.

- אימות רב שלבי (MFA).

- אבטחת התקשורת בין המשתמש לשרת.

- אמצעי ניטור, בקרה ותיעוד מסודר של החיבורים בגישה מרחוק.

כיצד ניתן לזהות אם הארגון שלך משתמש ב- RDP?

שירות RDP פועל בפורט TCP 3389 כברירת מחדל, אך לעיתים פורט TCP 3388 או פורטים אחרים עשויים לשמש את השירות במידה וההגדרות ברירת המחדל שונו בארגון.

בסריקת הרשת בארגון על ידי כלים ייעודיים לכך (כמובן ברשות הגורם הרלוונטי בארגון) ניתן לסרוק, לאתר ולזהות פורטים ומערכות חשופות. בנוסף, פעמים רבות בבחינת מדיניות חומת האש של הארגון ניתן למצוא חוקים המאפשרים פתיחה של פורטים אלו.

הערכת סיכונים לארגון שלך בשימוש RDP

קיימים שיקולים שונים בבחירת פתרון גישה מרחוק. יש לקחת בחשבון את רמת האבטחה, הידע המקצועי וההשקעה הנדרשת לפני שבוחרים בפתרון מסויים. שימוש בשירותי שולחן עבודה מרוחק (RDP) מציע גמישות גבוהה בכך שעובדים מרוחקים מקבלים חווית שימוש זהה לעבודה במשרד. יחד עם זאת, יש לשקול את היתרונות הללו מול האיומים הפוטנציאליים על התשתית הארגונית.

ללא קשר ליישום הגישה מרחוק בו משתמש הארגון שלך, חובה ליישם שיטות עבודה מומלצות, ולבצע את ההגדרות הנכונות, על מנת להגן על זהויות, מערכות, ומידע. כך שלבסוף נמזער את שטח ההתקפה הפוטנציאלי ככל הניתן.

עבודה מרחוק בסביבות ענן Azure

כאשר אנו בוחרים להשתמש בסביבה הממוקמת בענן, הסיכונים משתנים, וקיימות דרכים להתמודדות עמם באופן פשוט וקל יחסית.

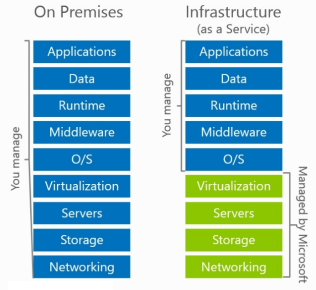

Azure זוהי פלטפורמה המציעה מגוון רחב של שירותים, ובין היתר כמובן מכונות ווירטואליות. ניתן להקים שרת בAzure תוך מספר דקות בודדות. מכונות ווירטואליות בענן מוגדרות בשירות בשם Infrastructure as a Service, או בקיצור IaaS. להלן טבלת השוואה הסוקרת את תחומי האחריות וחלוקתם בין IaaS לעומת סביבה מקומית:

אז כפי שאנחנו רואים, בסביבה מקומית אנו אחראיים על כל ההיבטים, החל האבטחה הפיזית של חוות השרתים, ועד עדכון אבטחת המידע האחרון. בIaaS ספק הענן אחראי על כל הרובדים, עד למערכת ההפעלה, שאותה וכל מה שמעליה (כגון אפליקציות) אנו צריכים לנהל. ספק הענן אומנם אחראי על תקשורת ואחסון, אך באחריותינו לוודא שהגדרנו נכון את הסביבה שלנו. אם נעלה שרת טרמינל, ונפתח לדוגמא את פורט 3389 לחיבור מכל מקום, זה יהיה כשל שלנו.

בואו נסקור את רכיבי התקשורת העיקריים הנחוצים להרכבת שרת בAzure:

VNet: קיצור של Virtual Network, הרשת ווירטואלית מהווה הוא אבן יסוד בסיסית בכל סביבת Azure, שבה בעצם מוגדרת הרשת הפרטית בסביבת הענן שלכם. VNet מאפשרת למגוון רחב של משאבי Azure, כמו מכונות ווירטואליות, לתקשר זה עם זה. VNet דומה לרשת הLan שקיימת בכל ארגון, או בשונה, VNet מביא עימו יתרונות נוספים מהתשתית המאסיבית של Azure כמו זמינות, אלסטיות ובידוד.

NSG: קיצור של Network Security Group, מאין ACL שבה ניתן כדי להגביל ולסנן תנועה ברשת הווירטואלית בAzure. NSG מכיל רשימה של כללי אבטחה (חוקים) המאפשרים או דוחים תעבורת רשת נכנסת או יוצאת אל משאבים ב Azure. עבור כל חוק, מציינים את כתובת המקור והיעד, הפורט והפרוטוקול. על פי רוב, NSG משוויך לVNet, וכך בעצם מתאפשרת / נחסמת תקשורת אל ובתוך הרשת הווירטואלית.

NIC: קיצור של Network Interface Card, כרטיס רשת, המוצמד לשרת ולרשת הווירטואלית.

כתובת IP: לכל הפחות לכל שרת בAzure חייבת להיות לפחות כתובת IP פרטית אחת. כתובת האייפי מוצמדת לכרטיס הרשת של השרת (NIC). בנוסף, ניתן להגדיר כתובת אייפי ציבורית לשרת, כך שיהיה נגיש גם מחוץ לVNets שלנו בAzure. כתובות אייפי מוגדרות כדינאמיות כברירת מחדל, וניתן לשנות הגדרה זו לכתובת קבועה.

על מנת להגן על סביבת הענן שלנו, מייקרוסופט מציעה מספר שירותים המאפשרים זאת:

Azure Security Center: מרכז האבטחה של Azure זוהי מערכת לניהול וניטור הביטי אבטחת מידע באופן מרכזי. מרכז האבטחה מעניק לך הגנה מעמיקה עם יכולתו לאתר ולסייע בהגנה מפני איומים. מערכת זו נותנת לנו תובנות והמלצות לשיפור רמת האבטחה של סביבת העבודה שלנו, מזהה ליקויים וסיכונים העלולים לפגוע בנו ומספקת מגוון כלים המסעיים בהקשחת הסביבה ותיקון הליקויים שנמצאו.

Azure VPN Gateway: שירות VPN מנוהל ע”י מייקורוספט, המציע חיבורי Point-to-Site ו- Site-to-Site לסביבת הAzure שלכם. בשירות זה תוכלו לאפשר תקשורת לVNet שלכם, מחוץ לתחומי Azure. כך לדוגמא, בשימוש בשירות זה ניתן לבודד שרתי טרמינל מהאינטרנט הציבורי ע”י שימוש בכתובת IP פרטית בלבד בשרת, וחיבור מרוחק באמצעות VPN.

Just-in-time (JIT) Access: פיצ’ר המוצע כחלק מSecurity Center, בהפעלת פ’יצר זה Security Center מנהל באופן חכם את סגירת/פתיחת פורטים שונים לתקשורת עם המכונה הווירטואלית שלכם, ומנוהל על בסיס בקשת רשות. כך, כל עוד לא נוצרה בקשה לפתיחת פורטים, Security Center חוסם גישה למכונות הווירטואליות בAzure ע”י יצירת חוק בNSG. באפשרותכם לבחור איזה פורטים ייחסמו. כאשר משתמש מבקש גישה ל- VM, מרכז האבטחה בודק ומדווא שלמשתמש יש הרשאות מתאימות עבור גישה לאותו VM. אם הבקשה מאושרת, מרכז האבטחה מגדיר באופן אוטומטי את הNSG ואת חומת האש ב Azure על מנת לאפשר תקשורת נכנסת לפורטים שהוגדו, למשך פרק זמן קצוב שהוגדר מראש. לאחר תום הזמן, מרכז האבטחה משיב את ה- NSG למדינות המקורית, ושוב חוסם פתיחת תקשורת חדשה. עם זאת, החיבורים שכבר נוצרו אינם מתנתקים.

אלו הם רק חלק ממגון רחב של שירותי אבטחת מידע שמוצעים על ידי מייקרוסופט, שעוזרים להגן על סביבת הענן החשובה שלנו.